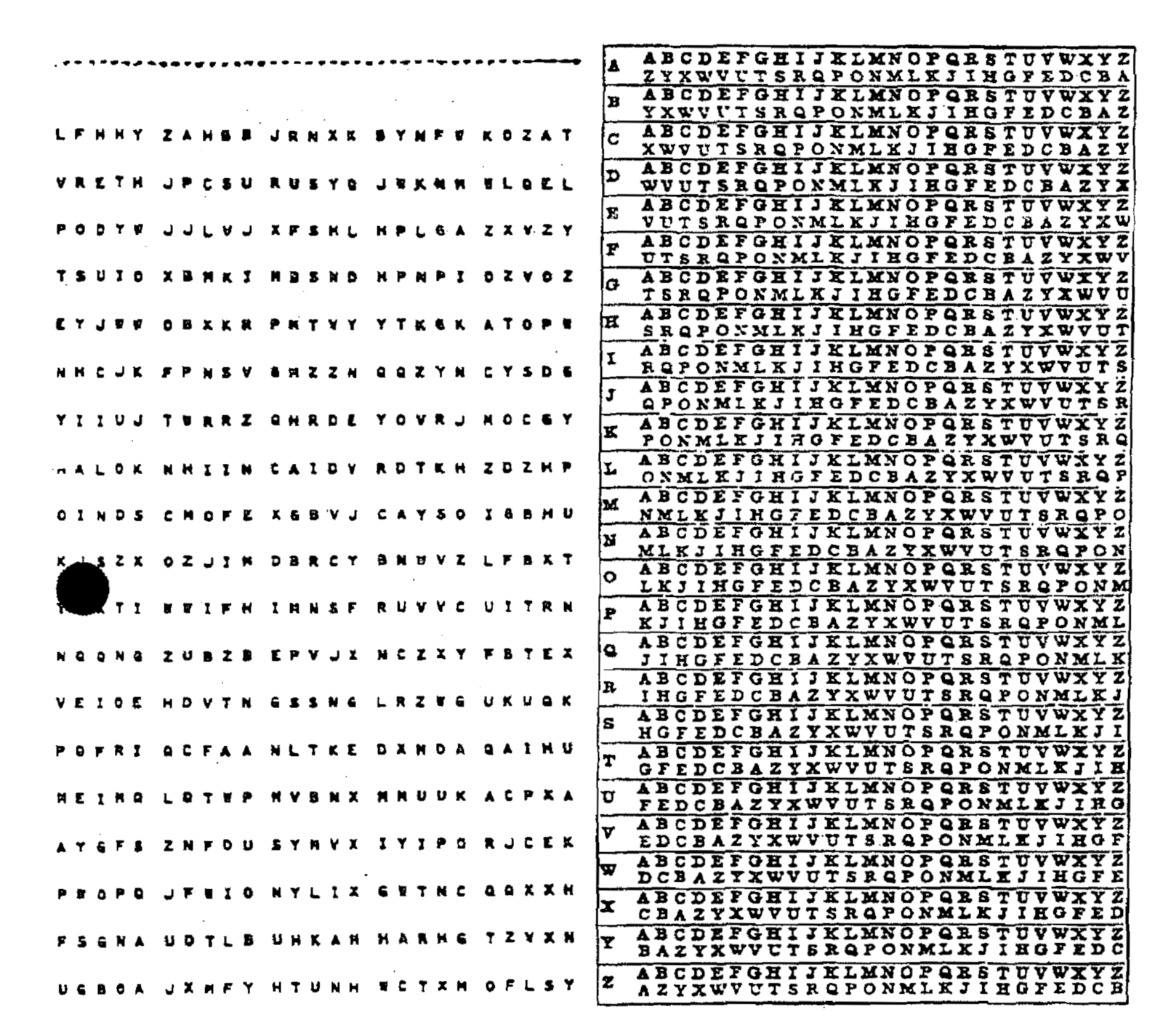

Blocco indicatore a pos. 130

EPBRV BSRKV SZQGP DKPQR JKWAU LWZKN NODOG YPYPZ TIYKO OOZEE

QOPNO JYLJJ ZWXCL DBACR AWZZG OOVNS AEHPS VZQHI ZHFXK QBLRD

CRZCR GQFCE YCIFS ABRRJ ARQFP AVQMM TPETR VAHBC LZEUF XVGON

PPFGU UGQLS DFHIY ZDYGF BSEGN KDJQS XGHCM CXTSI MWNTE MSHLZ

NMSSS GCVPT OMZVP MXNFQ VRMJL QVEYG ELTWE LCGHS ZVFZR VLPIQ

FEISN TJJXH PBTJY XUBEC UEXZD PVPED FKHNC VHLEF TUGND FLXGP

ZAUXA YMVNR ZSBGG ECOPG TJAAW DFHBM XBNRY OPLJC DJVEQ CISRY

YKHZL ECRME DJFRB EFRQP UTYQX OSGGK FFVNE GRGXD LBNQS OUYFL

NAELQ CAJIH TOMOB QUTXS WITKZ MYUKE FXEJJ VMKEU RXJDL KTGDR

YAARK ZEJTO OYMTI WOUGS PXQYB BJVHM MGNMY XMCHF RVEDO NADHH

VXEMW GNFBV SOCFB ADNCK TUFXX ULYXS FTQKF MQTRR PJFRP HSSUU

CNPIL MCXLA PQUFA ASRTJ IJTOB IVTAQ ODEDL QQNNB ODRIJ SJBJD

LSMEH NNDGO TVRYY COOQC PFFHN PZXQJ ACBMG IAULH IFCZE ABTOS

VEXBL LQLIH UIJVV QEWKQ ESVGR AHTTW MOAJQ MVGXD NRMXM INRFX

HJQDP HDXBW TNLUX BGSIE WWVJT ISHZX EHGUK WCOUE LNSWI PYPIG

TFCPP WYHDX EIFLD QHFEB KPPCL YSJOB QHGSX VOVDS TIAYT DOBIT